Derniers livres blancs

Rapport d'analyse comparative de fraude marketing

La fraude marketing est disponible en de nombreuses saveurs, dont certaines sont éminemment liées à...

Adieu RNIS. Bonjour All-Ip.

La téléphonie analogique et RNIS est une chose du passé - la téléphonie aujourd'hui est principalement...

Les 4 avantages de l'élimination VPN

Le périmètre de l'entreprise tel que vous le savez n'existe plus. Les vulnérabilités du réseau privé...

5 avantages du partenariat avec webroot

Alors que les cyberattaques continuent d'évoluer en volume, en organisation et en sophistication, la...

Naikon: Traces d'une opération de cyber-espionnage militaire

Naikon est un acteur de menace qui est actif depuis plus d'une décennie. Le groupe se concentre sur...

Vulnérabilité et gestion des patchs

Le patchage des vulnérabilités est une bataille constante pour les organisations, c'est pourquoi les...

Protégez votre organisation contre les ransomwares

Avoir un aperçu des acteurs criminels qui opèrent dans l'économie souterraine des ransomwares. Nous...

Un cadre à plusieurs niveaux pour les niveaux de cyber-menace

Si vous êtes un «trekkie», vous savez que les «boucliers» se réfèrent à la technologie avancée...

Comment tirer parti de l'O365 pour une stratégie de confiance zéro

L'adoption de l'entreprise de Microsoft Office 365 (O365) a grimpé en flèche à plus de 258 000 000...

Durcir vos défenses avec des analyses de sécurité

Analyser les données en temps réel avec la bonne approche SIEM. Il est temps d'intensifier votre jeu...

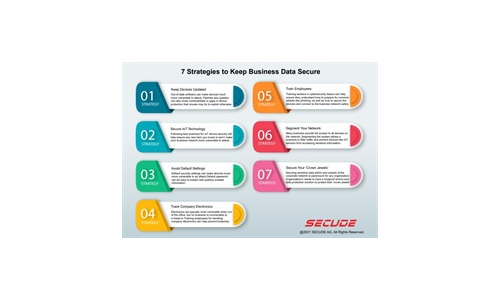

7 stratégies pour assurer la sécurité des données commerciales

Lisez notre infographie simple qui tire la fiche de sept stratégies pour assurer la sécurité de vos...

Inscrivez-vous à Cyber Security Tech Publish Hub

En tant qu’abonné, vous recevrez des alertes et un accès gratuit à notre bibliothèque constamment mise à jour de livres blancs, de rapports d’analystes, d’études de cas, de séminaires Web et de rapports de solutions.