Derniers livres blancs

Le paysage en évolution de la cybersécurité

La transformation du cloud n'est plus un choix mais une nécessité commerciale. Alors qu'avant la transition...

Pour la souveraineté numérique et la transparence dans le cloud

L'utilisation partagée de l'infrastructure économise non seulement des ressources, mais permet également...

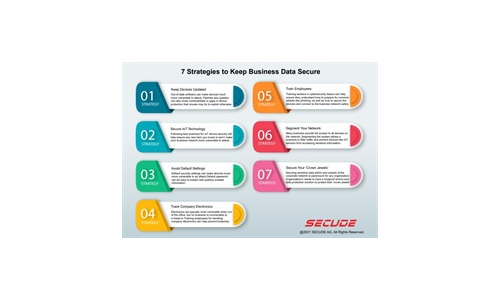

7 stratégies pour assurer la sécurité des données commerciales

Lisez notre infographie simple qui tire la fiche de sept stratégies pour assurer la sécurité de vos...

Échapper au labyrinthe ransomware

Le ransomware est une forme de logiciels malveillants en constante évolution conçue pour voler des...

Vous avez été phisé, maintenant quoi?

Les dirigeants de la sécurité travaillent dur pour empêcher les attaques de phishing réussies. Mais,...

Haute sécurité «à parcourir»

Dans le sillage de la numérisation, la tendance vers les pratiques de travail mobiles mène également...

Les trois clés pour sécuriser et réussir les migrations de cloud

Pour rendre les transformations du cloud aussi efficaces et réussies que possible, les entreprises doivent...

2022 Rapport annuel de l'état de phishing

Enrichi d'une renseignement sur les menaces robuste du Cofense Phishing Defence Center (PDC), qui analyse...

Inscrivez-vous à Cyber Security Tech Publish Hub

En tant qu’abonné, vous recevrez des alertes et un accès gratuit à notre bibliothèque constamment mise à jour de livres blancs, de rapports d’analystes, d’études de cas, de séminaires Web et de rapports de solutions.