Protection des points de terminaison

Le périmètre est parti. Votre sécurité peut-elle le gérer?

Les organisations doivent déplacer leur stratégie de sécurité pour garantir les nouvelles façons...

Infographie cybern conscient

Téléchargez cette infographie pour voir comment vous pouvez protéger vous-même et votre entreprise...

Échapper au labyrinthe ransomware

Le ransomware est une forme de logiciels malveillants en constante évolution conçue pour voler des...

Ransomware le véritable coût pour les entreprises

Les ransomwares continuent de dominer le paysage des menaces en 2022. Les organisations sont assiégées...

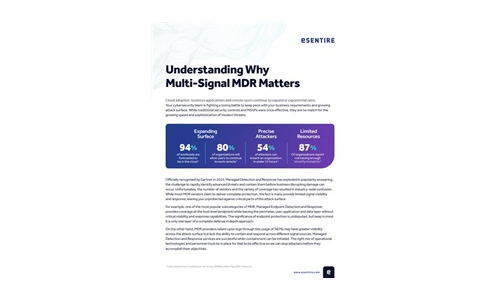

Comprendre pourquoi MDR multi-signal est important

Les fournisseurs de MDR ne peuvent détecter et répondre qu'à ce qu'ils peuvent voir. Une approche...

Construire les bases d'un programme de chasse aux menaces matures

De nombreuses organisations, en particulier les grandes entreprises mondiales, n'ont pas toujours la...

Guide de conformité CMMC

Le 1er janvier 2020, le Département de la Défense des États-Unis (DOD) a publié ses exigences de...

Présentation d'un service de cybersécurité pour le WiFi à domicile

Le cycle de renouvellement des routeurs WiFi à domicile est long et implique que les utilisateurs se...

Inscrivez-vous à Cyber Security Tech Publish Hub

En tant qu'abonné, vous recevrez des alertes et un accès gratuit à notre bibliothèque constamment mise à jour de livres blancs, de rapports d'analystes, d'études de cas, de séminaires Web et de rapports de solutions.